NetBird vs. Enclave Vergleich: Open Source oder Managed ZTNA?

NetBird und Enclave sind beide moderne Alternativen zu klassischen VPNs – doch sie verfolgen unterschiedliche Ansätze. NetBird setzt auf Open Source und vollständiges Self-Hosting, während Enclave eine proprietäre Zero Trust Network Access (ZTNA) Plattform mit Fokus auf Microsegmentation bietet.

Enterprise VPN Flatrate: Wir bieten Managed NetBird zum Festpreis – unbegrenzte User & Geräte, gehostet in Deutschland. 14 Tage kostenlos testen →

In diesem Vergleich zeigen wir, worin sich beide unterscheiden und welche Lösung für welche Anforderungen besser geeignet ist.

Weitere Ressourcen:

- NEU: NetBird Reverse Proxy – Interne Services sicher exponieren

- → VPN Hub: Alle Business-VPN Vergleiche

- → Enterprise VPN Flatrate (keine per-Seat Kosten)

- NetBird vs. Tailscale: Self-Hosted vs. Cloud

- NetBird vs. Twingate: Zero Trust Alternative

- NetBird vs. ZeroTier: WireGuard statt proprietär

Inhaltsverzeichnis

- Kurzüberblick: NetBird und Enclave

- Gemeinsamkeiten

- Technik und Architektur

- Sicherheit und Zugriffskontrolle

- Self-Hosting und Datenhoheit

- Kosten im Vergleich

- Vergleichstabelle

- Wann NetBird, wann Enclave?

- Fazit

- Unsere Leistungen

Kurzüberblick: NetBird und Enclave

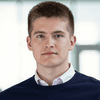

Screenshot aus dem Cloud-Angebot von NetBird – die angezeigte Nutzer-Einschränkung gilt nur für die Cloud-Version. Self-Hosting hat keine Limitierungen.

Screenshot aus dem Cloud-Angebot von NetBird – die angezeigte Nutzer-Einschränkung gilt nur für die Cloud-Version. Self-Hosting hat keine Limitierungen.

| Lösung | Fokus |

|---|---|

| NetBird | Open-Source Mesh-VPN auf WireGuard-Basis mit selbst-hostbarer Steuerung, Zero-Trust-Ansatz, Identity-Based Access Control und Web-Admin-Oberfläche |

| Enclave | Proprietäre Zero Trust Network Access (ZTNA) Plattform mit Microsegmentation, Agent-basierter Architektur und zentralem Policy-Management |

Beide Lösungen zielen darauf ab, klassische VPNs abzulösen – mit unterschiedlichen Schwerpunkten bei Offenheit, Kontrolle und Sicherheitsfeatures.

Gemeinsamkeiten

Trotz unterschiedlicher Philosophien teilen NetBird und Enclave wichtige Grundprinzipien:

- Overlay-/Mesh-Netzwerk: Beide ermöglichen direkte Peer-to-Peer-Verbindungen ohne zentralen VPN-Gateway als Bottleneck

- Zero-Trust-Prinzip: Zugriff nur nach Authentifizierung, nicht automatisch auf das gesamte Netzwerk

- Plattform-Unabhängigkeit: Clients/Agenten laufen auf Workstations, Servern, Cloud-VMs, Containern und mehr

- Keine Firewall-Änderungen nötig: Verbindungen werden von innen nach außen aufgebaut, keine eingehenden Ports erforderlich

- Ideal für verteilte Infrastruktur: Hybrid-Cloud, Multi-Cloud, On-Prem + Cloud, Remote-Work, IoT

Technik und Architektur

NetBird: WireGuard-basiert und Open Source

NetBird setzt auf WireGuard als kryptografisches Fundament – das modernste VPN-Protokoll mit exzellenter Performance:

- Kernel-Integration: Auf Linux läuft WireGuard direkt im Kernel für maximale Geschwindigkeit

- Moderner Krypto-Stack: ChaCha20, Curve25519, BLAKE2s

- Minimaler Code: ~4.000 Zeilen vs. ~100.000 bei OpenVPN – weniger Angriffsfläche

- Schneller Verbindungsaufbau: Handshake in Millisekunden

Besonders wichtig: NetBird ist vollständig Open Source unter der BSD-3-Clause-Lizenz. Der gesamte Code – Client, Server und Management-Plane – ist auf GitHub einsehbar und kann selbst gehostet werden.

Enclave: Proprietäre ZTNA-Plattform

Enclave beschreibt sich als Zero Trust Network Access (ZTNA) Plattform:

- Agent-basierte Architektur: Jedes Gerät benötigt einen Enclave-Agenten

- "Dark" Systeme: Alle Systeme sind von außen nicht sichtbar, keine offenen Ports

- Zentrale Policy-Engine: Management und Zugriffskontrolle über Enclave-Plattform

- Eigenes Protokoll: Kein WireGuard, sondern proprietäre Verschlüsselung

| Aspekt | NetBird | Enclave |

|---|---|---|

| Protokoll | WireGuard (Open Source) | Proprietär |

| Code-Basis | 100% Open Source | Proprietär |

| Architektur | Mesh-VPN mit Control Plane | Agent + zentrale Policy-Engine |

| Kernel-Modus | Ja (Linux) | Nein (Userspace) |

Sicherheit und Zugriffskontrolle

NetBird: Identity-Based Access Control

NetBird bietet einen Zero-Trust-Ansatz mit Identity-Based Access:

- SSO/MFA-Integration: Google, Azure AD, Okta, Keycloak

- Granulare ACLs: Detaillierte Regeln für Geräte und Nutzer

- Posture Checks: Zugriff nur bei erfüllten Sicherheitsanforderungen

- Device Approval: Explizite Freigabe neuer Geräte

- Audit Logging: Vollständige Protokollierung

Enclave: Microsegmentation

Enclave setzt stark auf Microsegmentation:

- Feingranulare Zugriffskontrolle: Welches Gerät darf auf welche Ressource zugreifen

- "Need-to-know" Prinzip: Kein automatischer Zugriff auf das gesamte Netz

- Dynamische Policies: Zugriff basierend auf Bedingungen und Rollen

- Zero-Trust-First: Geräte sind per Default nicht erreichbar

| Feature | NetBird | Enclave |

|---|---|---|

| Zero Trust ACLs | Ja, Web-UI | Ja, sehr feingranular |

| Microsegmentation | Möglich | Kernfeature |

| Posture Checks | Ja | Ja |

| IdP-Integration | Umfassend (SSO, MFA) | Ja |

| Audit Logging | Ja | Ja |

| Policy-Komplexität | Moderat | Hoch (mehr Optionen) |

Fazit Sicherheit: Enclave bietet mehr Optionen für sehr feingranulare Zugriffskontrolle und Microsegmentation. NetBird bietet solide Zero-Trust-Sicherheit mit einfacherer Verwaltung – für die meisten Unternehmen mehr als ausreichend.

Self-Hosting und Datenhoheit

Hier liegt der fundamentale Unterschied zwischen beiden Lösungen:

NetBird: Vollständiges Self-Hosting

NetBird kann komplett auf eigener Infrastruktur betrieben werden:

- Management Server

- Signal Server (für NAT-Traversal)

- TURN Server (für Relay-Verbindungen)

- Dashboard UI

Nach der Installation gibt es keine Verbindung zu NetBird-Servern – volle Datensouveränität. Der gesamte Code ist Open Source und auditierbar.

Enclave: Managed Platform

Bei Enclave ist Self-Hosting nicht offiziell vorgesehen:

- Agenten laufen lokal auf den Geräten

- Policy-Engine und Management werden von Enclave gehostet

- Abhängigkeit von Enclave-Infrastruktur

| Aspekt | NetBird | Enclave |

|---|---|---|

| Vollständig Open Source | Ja | Nein |

| Self-Hosting möglich | Ja, vollständig | Nein |

| Web-UI bei Self-Hosting | Ja | N/A |

| Datenhoheit | 100% möglich | Eingeschränkt |

| Externe Abhängigkeiten | Keine | Enclave-Plattform |

| Vendor Lock-in | Keiner | Ja |

Fazit: Für Unternehmen mit Compliance-Anforderungen (DSGVO, ISO27001, Gesundheitswesen, Finanzsektor, Behörden) ist NetBird durch vollständiges Self-Hosting klar im Vorteil.

Kosten im Vergleich

NetBird: Self-Hosted = Kostenlos

Das Self-Hosted NetBird ist komplett kostenlos – keine Lizenzgebühren, keine Nutzergebühren, keine versteckten Kosten.

- Self-Hosted: Kostenlos, unbegrenzte Nutzer und Geräte

- Nur Betriebskosten der eigenen Infrastruktur

- Alle Enterprise-Features inklusive

Wichtige Unterscheidung:

- NetBird (Software): Open Source, selbst hostbar, keine Per-Seat-Lizenzkosten.

- WZ-IT Managed NetBird: Festpreis-Modell für Setup, Betrieb und Support – mehr erfahren.

Enclave: Kommerzielles Lizenzmodell

Enclave arbeitet mit einem Subscription-Modell:

- Laufende Lizenzkosten

- Kosten skalieren mit Anzahl der Geräte/Nutzer

- Managed Service und Support inklusive

| Aspekt | NetBird Self-Hosted | Enclave |

|---|---|---|

| Lizenzkosten | Keine | Ja, laufend |

| Nutzergebühren | Keine | Ja |

| Unbegrenzte Geräte | Ja | Abhängig vom Plan |

| Enterprise-Features | Inklusive | Je nach Plan |

| Support | Community / Eigenleistung | Kommerziell |

Fazit Kosten: Für Unternehmen mit vielen Geräten oder langfristigem Bedarf ist NetBird Self-Hosted wirtschaftlich unschlagbar. Enclave kann sinnvoll sein, wenn man den Aufwand für Self-Hosting vermeiden und kommerziellen Support haben möchte.

Vergleichstabelle

| Feature | NetBird | Enclave |

|---|---|---|

| Protokoll | WireGuard | Proprietär |

| Vollständig Open Source | ✅ | ❌ |

| Self-Hosting | ✅ Vollständig | ❌ |

| Web-UI (Self-Hosted) | ✅ | ❌ |

| Zero Trust ACLs | ✅ | ✅ Sehr feingranular |

| Microsegmentation | ⚠️ Möglich | ✅ Kernfeature |

| Posture Checks | ✅ | ✅ |

| IdP-Integration (SSO/MFA) | ✅ Umfassend | ✅ |

| IoT/OT Support | ✅ | ✅ Ausdrücklich |

| Performance | ⭐⭐⭐⭐⭐ | ⭐⭐⭐⭐ |

| Benutzerfreundlichkeit | ⭐⭐⭐⭐⭐ | ⭐⭐⭐⭐ |

| Self-Hosted Kosten | Kostenlos | Nicht möglich |

| Datenhoheit | 100% | Eingeschränkt |

| Vendor Lock-in | Keiner | Ja |

Wann NetBird, wann Enclave?

Wählen Sie NetBird, wenn Sie:

- ✅ Vollständige Kontrolle über Ihre Infrastruktur benötigen (Self-Hosting)

- ✅ Datenschutz und Compliance wichtig sind (DSGVO, ISO27001)

- ✅ Keine Vendor-Abhängigkeit wünschen

- ✅ Open Source und Auditierbarkeit priorisieren

- ✅ Eine moderne Web-UI für einfache Verwaltung wünschen

- ✅ Keine laufenden Lizenzkosten haben möchten

- ✅ Eine kosteneffiziente Lösung für viele Geräte suchen

- ✅ Mehrere Kunden oder Teams verwalten (MSP)

Wählen Sie Enclave, wenn Sie:

- ✅ Sehr feingranulare Microsegmentation als Kernfeature benötigen

- ✅ Höchste Sicherheitsanforderungen mit "need-to-know" Netzwerkstruktur haben

- ✅ Eine fertig gemanagte Plattform ohne Self-Hosting-Aufwand bevorzugen

- ✅ Kommerziellen Support und SLAs benötigen

- ✅ Komplexe heterogene Infrastruktur (Cloud, Multi-Cloud, IoT/OT, Legacy) zentral verwalten wollen

- ✅ Laufende Kosten und Anbieterabhängigkeit akzeptieren

Fazit

Der Vergleich zeigt deutlich: NetBird und Enclave adressieren ähnliche Probleme, verfolgen aber unterschiedliche Philosophien.

NetBird glänzt mit:

- Vollständiger Offenheit (100% Open Source)

- Self-Hosting ohne Kompromisse

- WireGuard-Performance

- Kostenlosem Betrieb ohne Nutzergebühren

- Voller Kontrolle über Daten und Infrastruktur

- Keinem Vendor Lock-in

Enclave punktet mit:

- Sehr feingranularer Microsegmentation

- Zero-Trust-First Architektur

- Managed Platform ohne Self-Hosting-Aufwand

- Kommerziellem Support

Für die meisten mittelständischen Unternehmen, Dienstleister und IT-Berater – besonders mit Fokus auf Kostenkontrolle, Flexibilität und Kontrolle über eigene Infrastruktur – ist NetBird die bessere Wahl. Die Kombination aus WireGuard-Performance, Zero-Trust-Security, vollständigem Self-Hosting und kostenloser Nutzung ist schwer zu schlagen.

Enclave kann sinnvoll sein für Unternehmen mit sehr hohen Sicherheitsanforderungen und komplexen Microsegmentation-Bedürfnissen – wenn man bereit ist, dafür laufende Kosten und Anbieterabhängigkeit in Kauf zu nehmen.

Unsere Leistungen

Als erfahrener IT-Dienstleister unterstützen wir Sie bei Evaluation, Implementierung und Betrieb von NetBird:

Beratung und Konzeption

- Analyse Ihrer Netzwerk-Anforderungen

- Zero-Trust-Strategieentwicklung

Installation und Setup

- Self-Hosted NetBird-Deployment (Docker, Kubernetes, Bare-Metal)

- Integration mit bestehenden Identity Providern (Azure AD, Okta, Keycloak)

- Access Control-Konfiguration und Policy-Design

- Migration von klassischen VPNs

Managed Service

- Betrieb der NetBird-Infrastruktur

- Monitoring und Alerting

- Security Updates und Patches

- Support und Troubleshooting

Kontakt

Sie suchen eine moderne VPN-Alternative mit voller Kontrolle? Wir beraten Sie gerne – unverbindlich und kompetent.

Jetzt Beratungstermin vereinbaren →

Weitere NetBird-Vergleiche

Lesen Sie auch unsere anderen Vergleiche im VPN Hub:

- NetBird vs. Tailscale – Self-Hosted vs. Cloud

- NetBird vs. Twingate – Zero Trust vs. Mesh VPN Ansatz

- NetBird vs. ZeroTier – WireGuard vs. eigenes Protokoll

→ Alle VPN-Vergleiche im Überblick

Weiterführende Links und Quellen

Geschrieben von

Timo Wevelsiep

Co-Founder & CEO

Co-Founder von WZ-IT. Spezialisiert auf Cloud-Infrastruktur, Open-Source-Plattformen und Managed Services für KMUs und Enterprise-Kunden weltweit.

LinkedInLassen Sie uns über Ihre Idee sprechen

Ob konkrete IT-Herausforderung oder einfach eine Idee – wir freuen uns auf den Austausch. In einem kurzen Gespräch prüfen wir gemeinsam, ob und wie Ihr Projekt zu WZ-IT passt.

Timo Wevelsiep & Robin Zins

Geschäftsführer